La gestion des accès privilégiés (PAM) est une priorité — même pour les PME

Soyons honnêtes : les programmes de sécurité traditionnels sont souvent conçus pour de gros budgets et de grandes équipes. Mais c’est précisément pour cette raison que la gestion des accès privilégiés (PAM) peut offrir une valeur démesurée aux petites et moyennes entreprises (PME).

En sécurisant les comptes privilégiés — ceux qui permettent de modifier des configurations, d’accéder à des données de production ou de gérer des réseaux — vous pouvez réduire rapidement votre surface d’attaque.

Quelques petits changements peuvent avoir un énorme impact :

- Protégez les mots de passe administratifs partagés ou statiques grâce à une rotation centralisée.

- Détectez les comptes privilégiés inconnus dissimulés dans vos systèmes.

- Remplacez les accès informels « juste cette fois » par des demandes approuvées, limitées dans le temps, qui expirent automatiquement et déclenchent la rotation des identifiants.

- Enregistrez ou observez les sessions privilégiées pour pouvoir reconstituer les événements en cas de problème.

Ces mesures améliorent la préparation aux audits et la réponse aux incidents sans devoir reconstruire toute votre gestion des identités et des accès (IAM). Commencez petit, prouvez-le rapidement, puis développez.

La gestion des identités et des accès (IAM) ne suffit pas

La gestion des identités et des accès (IAM) établit l’identité des utilisateurs et leur accorde un accès de base aux applications et aux systèmes. Mais IAM ne régit pas la façon dont l’accès élevé est demandé, approuvé, utilisé, enregistré et clôturé — c’est le rôle de la gestion des accès privilégiés (PAM).

Les PME sont confrontées aux mêmes menaces de cybersécurité que les grandes entreprises — avec moins de ressources pour se défendre. Un seul compte administrateur compromis peut compromettre tout l’environnement. C’est pourquoi PAM n’est plus un luxe. C’est une base.

Ce n’est pas forcément complexe ou coûteux. Les solutions PAM d’aujourd’hui peuvent être déployées rapidement et évoluer facilement — offrant une véritable protection sans ralentir les opérations.

Ce que PAM régit réellement

PAM n’est pas une théorie — c’est un ensemble de contrôles concrets et vérifiables :

- Coffre et rotation : stocker de manière sécurisée et faire pivoter automatiquement les identifiants sensibles.

- Détection de comptes privilégiés : trouver les comptes administratifs non gérés ou oubliés.

- Approbations et flux de travail : rendre l’accès intentionnel, limité dans le temps et traçable.

- Enregistrement de session : capturer chaque action privilégiée pour assurer la responsabilisation.

Ces contrôles transforment l’accès privilégié d’une exception risquée en un événement court et vérifiable.

Comment PAM complète IAM

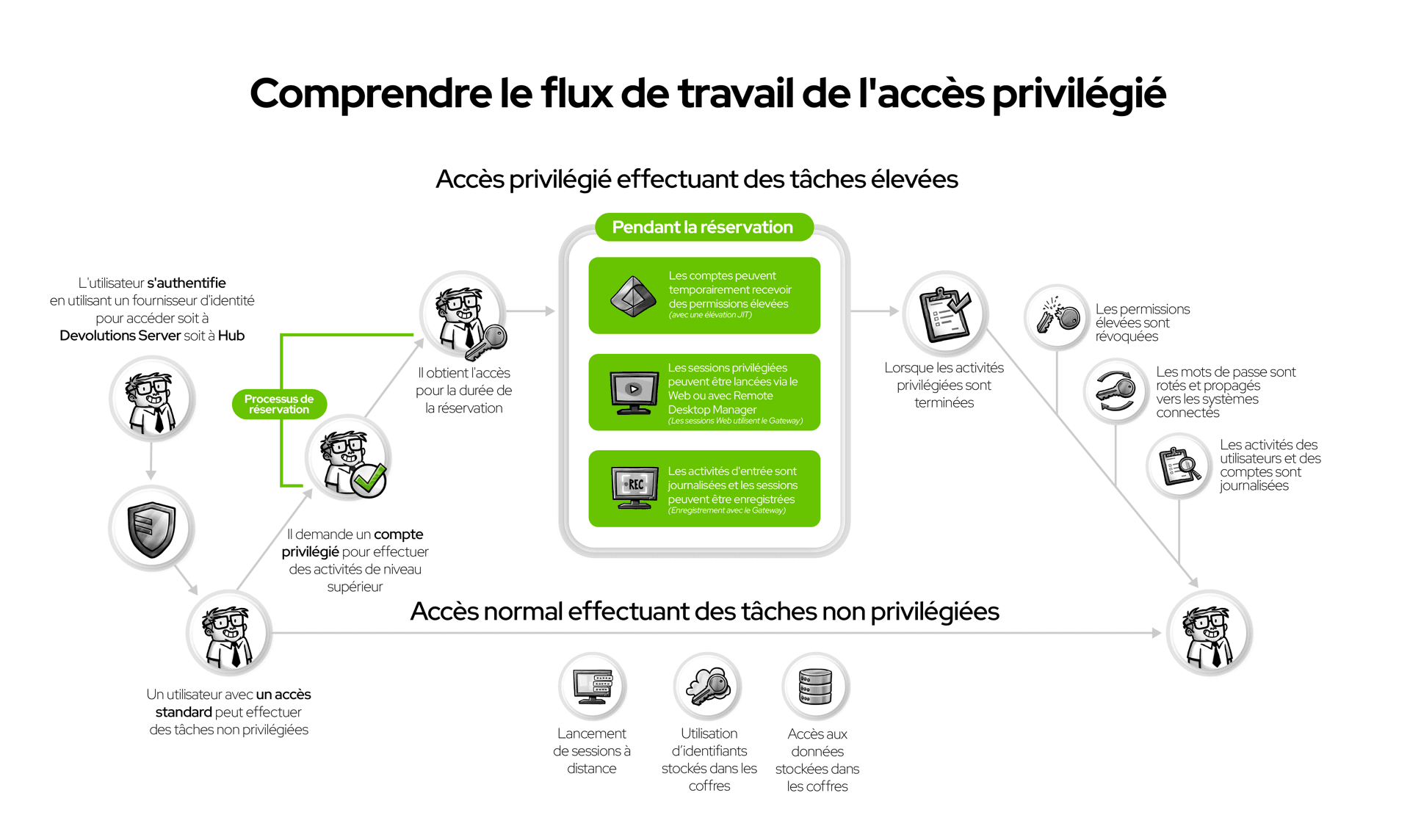

Considérez IAM comme votre tissu de confiance : il authentifie les utilisateurs (qui ils sont) et autorise l’accès (ce qu’ils peuvent faire).

PAM s’appuie sur cette confiance en contrôlant comment l’accès élevé est demandé, approuvé, utilisé et terminé.

Voici un flux typique :

- Un technicien s’authentifie via IAM (répertoire + authentification multifacteur).

- Il demande un accès privilégié ; une politique détermine le chemin d’approbation.

- La session démarre sans exposer les identifiants (ils sont stockés dans un coffre).

- Toute l’activité de session est enregistrée et liée à la demande.

- Une fois la session terminée, les identifiants sont automatiquement remplacés.

Chaque étape génère des preuves pour les audits, les examens d’assurance et les enquêtes internes. Ensemble, IAM + PAM assurent l’identité, l’intention et la responsabilisation.

Préoccupations courantes lors de l’adoption de PAM

Nous entendons souvent des inquiétudes à propos de l’implémentation de PAM. Voici comment les solutions modernes y répondent simplement.

« On va ralentir. »

Pas si c’est bien fait. Les approbations limitées dans le temps et légères maintiennent le flux de travail tout en rétablissant l’intention et la responsabilisation.

« On utilise déjà un gestionnaire de mots de passe. »

Excellent — c’est la première étape ! PAM va plus loin en ajoutant du contexte et du contrôle : approbations, rotation des identifiants après utilisation, et enregistrement de session. Ces contrôles transforment la commodité en conformité.

« On ne sait pas par où commencer. »

Commencez petit et visible. Choisissez de 10 à 20 comptes à haut risque (comme les administrateurs de domaine, les administrateurs locaux de serveur ou les comptes de service). Appliquez le coffre, la rotation, les approbations et l’enregistrement de session. Développez à partir de là.

Astuce : concentrez-vous d’abord sur ce qui causerait le plus de dégâts si c’était compromis — puis démontrez des gains rapides pour générer de l’élan.

La place de Devolutions dans cet écosystème

Si IAM est votre tissu de confiance, Devolutions PAM est la couche de gouvernance qui rend le travail privilégié intentionnel, observable et de courte durée.

Il offre les quatre contrôles abordés — coffre et rotation, détection de comptes privilégiés, approbations/flux de travail, et enregistrement de session — dans un ensemble conçu pour les PME et les équipes de taille intermédiaire.

Pourquoi les équipes choisissent Devolutions :

- Fonctionnalités fondamentales : les contrôles essentiels de la gestion des accès privilégiés sont intégrés.

- Abordable : une protection de niveau entreprise au meilleur prix du marché — 50 $ USD/utilisateur par mois.

- Déploiement rapide : opérationnel en quelques heures, pas en quelques mois.

- Options flexibles : personnalisez les flux d’approbation pour s’intégrer sans friction dans vos processus existants — grâce à nos options infonuagique (Devolutions Hub) et auto-hébergée (Devolutions Server).

- Intégration transparente : avec Remote Desktop Manager et Devolutions Gateway, vous pouvez lancer des sessions RDP ou SSH sans exposer les mots de passe — chaque demande, approbation et rotation est automatiquement consignée.

Avec Devolutions, PAM n’est pas un projet massif — c’est une victoire rapide qui renforce vos fondations.

Prêt à le voir dans votre environnement ?

Commencez par une portée limitée à fort impact (10 à 20 comptes). Mesurez la couverture du coffre, des approbations et des sessions. Puis développez en toute confiance.

Évaluez les quatre contrôles fondamentaux dans votre propre environnement. Commencez petit, mesurez les résultats, et évoluez à votre rythme.

Matt Miller

Matt Miller

Coralie Lemasson

Coralie Lemasson