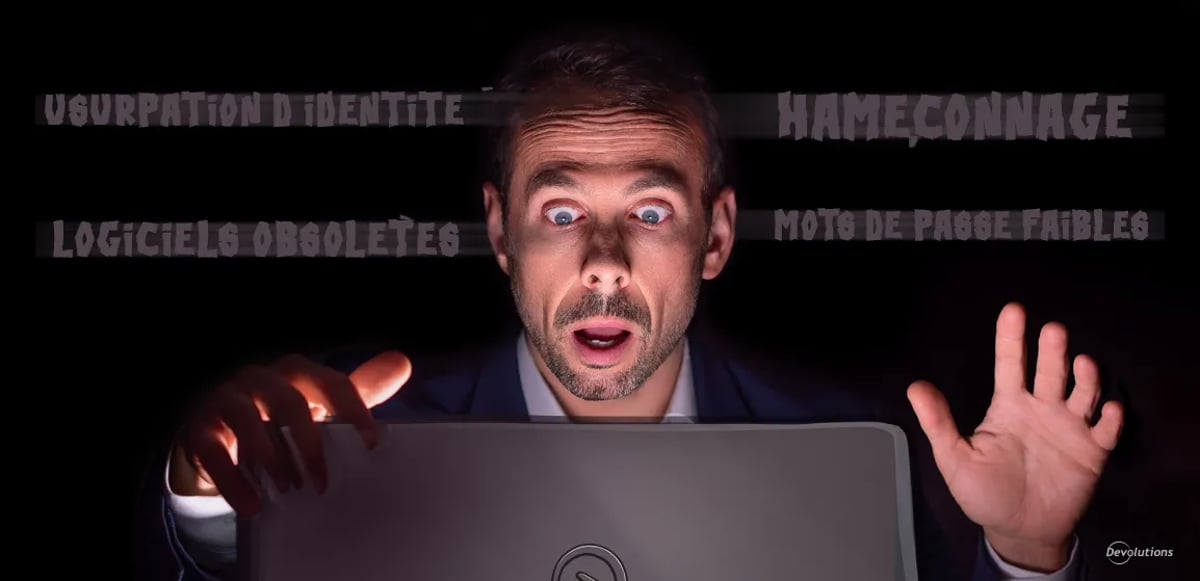

Pour souligner le Mois de la sensibilisation à la cybersécurité, notre question du sondage d’octobre était : Quels risques en ligne les utilisateurs sous-estiment-ils le plus?

Voyons les réponses en nous concentrant sur les trois risques qui ont reçu le plus de mentions :

1. Mauvaise hygiène des mots de passe

Des mots de passe faibles ou réutilisés peuvent transformer une seule compromission en plusieurs. Une seule information d’identification divulguée peut déverrouiller des courriels, des applications SaaS, des VPN et des consoles d’administration via une attaque par bourrage d’identifiants. Les attaquants n’ont pas besoin d’être sophistiqués ni bien équipés : il leur suffit d’une liste d’identifiants compromis et d’un bot.

Conseils pour réduire le risque :

- Déployez un gestionnaire de mots de passe et faites-en le mode de connexion par défaut.

- Exigez des phrases de passe uniques et longues (16 à 20 caractères ou plus), ou mieux encore, utilisez des clés d’accès.

- Interdisez la réutilisation des mots de passe entre les comptes.

- Bloquez les mots de passe compromis ou courants à l’aide d’une liste de refus.

- Activez l’authentification multifacteur (AMF) partout.

- Utilisez une solution PAM pour les comptes privilégiés (n’utilisez pas de feuilles de calcul!).

- Désactivez l’authentification de base et les mots de passe des boîtes partagées.

- Renforcez les mécanismes d’auto-récupération (évitez le SMS comme solution de repli ; exigez un deuxième facteur robuste).

- Surveillez les signaux d’attaque par bourrage d’identifiants, comme une activité de connexion inhabituelle ou des échecs répétés provenant de nouveaux réseaux.

2. Hameçonnage

L’hameçonnage est la porte d’entrée de la majorité des violations. Il contourne les contrôles en trompant les utilisateurs pour qu’ils divulguent leurs identifiants ou exécutent des maliciels. Un seul clic peut donner accès à des jetons de session ou déclencher des invites AMF qu’un attaquant peut exploiter.

Conseils pour réduire le risque :

- Offrez une formation régulière (par exemple chaque trimestre) avec des exemples concrets.

- Ajoutez un bouton « Signaler un hameçonnage » en un clic dans le client de messagerie et redirigez les signalements vers l’équipe TI.

- Utilisez une authentification résistante à l’hameçonnage lorsque c’est possible (surtout pour les administrateurs et les accès à distance), comme les clés d’accès mentionnées plus haut.

- Renforcez la posture de sécurité du courriel : appliquez SPF, DKIM et DMARC ; marquez les expéditeurs externes ; surveillez les domaines similaires.

- Protégez les liens et pièces jointes : activez le bac à sable, bloquez les fichiers exécutables et désactivez les macros Office par défaut.

- Prévenez les attaques de fatigue AMF : limitez les invites multiples, exigez une correspondance de numéro ou des approbations liées à l’appareil.

- Restreignez les consentements d’applications/OAuth : exigez une approbation d’administrateur pour les nouvelles intégrations et supprimez régulièrement les applications inutilisées ou trop privilégiées.

- Améliorez l’hygiène du navigateur : gardez les navigateurs et extensions à jour, utilisez le filtrage DNS/Web et un profil distinct pour l’administration.

- Exigez un canal secondaire de vérification pour les transferts bancaires et les changements de coordonnées de fournisseurs.

- Élaborez un plan de réponse : isolez l’appareil, révoquez les sessions/jetons, forcez la réinitialisation du mot de passe et examinez les connexions récentes.

3. Logiciels obsolètes

Les systèmes non corrigés sont des cibles faciles. Les vulnérabilités connues sont explorées en masse dans les jours, voire les heures, suivant leur divulgation. De nombreuses organisations sous-estiment ce risque, car le correctif est souvent repoussé… jusqu’à ce qu’un service exposé soit exploité.

Conseils pour réduire le risque :

- Considérez la gestion des correctifs comme une priorité absolue, et non comme une tâche à remettre à plus tard.

- Utilisez des outils automatisés pour analyser, télécharger et installer les correctifs selon un horaire défini.

- Centralisez les processus : adoptez une approche unifiée pour que le système d’exploitation, les navigateurs et les applications clés soient mis à jour ensemble.

- Priorisez les services exposés : appliquez d’abord les correctifs aux systèmes accessibles depuis Internet ou aux vulnérabilités activement exploitées.

- Agissez rapidement sur les avis critiques des fournisseurs : appliquez ou atténuez le même jour si la sévérité est élevée.

Autres risques

Voici d’autres risques en ligne que les membres de la communauté estiment souvent sous-estimés ou négligés :

- Usurpation ou sites Web frauduleux

- Attaques par usurpation d’identité ou de prétexte

- Vulnérabilités de type jour zéro

Les gagnants

Félicitations à nos deux participants tirés au sort, Chris Franzen et Gareth Johnstone!

Ils remportent chacun une carte-cadeau Amazon de 25 $. Pour réclamer votre prix, veuillez écrire à asguerin@devolutions.net.

Merci à toutes celles et ceux qui ont participé au sondage d’octobre. Le sondage de novembre arrive bientôt — restez à l’affût !

Steven Lafortune

Steven Lafortune