Même les petites équipes TI font face à des risques de niveau entreprise. Les comptes privilégiés — ceux ayant des droits d’administration ou un accès à des systèmes critiques — représentent souvent le plus grand angle mort.

La bonne nouvelle ? Vous n’avez pas besoin de plusieurs mois ni d’un budget massif pour régler le problème. Avec la bonne approche de gestion des accès privilégiés (PAM), vous pouvez déployer des contrôles pratiques en quelques heures et constater des résultats immédiats.

Voici comment bâtir une dynamique initiale grâce à cinq gains rapides qui fonctionnent réellement.

Gain rapide #1 : Gardez un œil sur les comptes privilégiés

Ce qu’on ne voit pas, on ne peut pas le sécuriser. Commencez par faire la lumière sur les identités qui comptent le plus — les comptes qui détiennent les clés du royaume.

Effectuez une analyse de détection de comptes privilégiés à travers les domaines, serveurs, applications infonuagiques, appareils réseau et rôles SaaS critiques. Étiquetez chaque compte par niveau ou par risque, puis inscrivez les comptes les plus risqués dans votre coffre PAM afin de commencer à les gouverner, les faire tourner et les auditer.

Une fois le processus de détection automatisé, tout nouveau compte privilégié sera rapidement soumis à la politique — fini les comptes non gérés, oubliés ou orphelins.

Résultat : visibilité et contrôle sur les comptes les plus importants.

Gain rapide #2 : Limitez l’accès aux mots de passe grâce à l’injection d’identifiants

Copier-coller des identifiants ? Notes autocollantes ? Mots de passe partagés par clavardage ?

Il est temps de mettre fin à ces habitudes. En centralisant les identifiants et en utilisant un contrôle d’accès basé sur les rôles (RBAC), vous pouvez limiter la visibilité des mots de passe tout en permettant le lancement automatique des sessions par injection d’identifiants. Ainsi, votre équipe travaille comme d’habitude — mais sans jamais voir les mots de passe.

Activez la rotation automatique des mots de passe lors de la restitution ou selon un horaire, de sorte que le mot de passe utilisé à 10 h devienne invalide à 10 h 20. Avec le temps, les fenêtres de réutilisation se rétrécissent et les mouvements latéraux deviennent presque impossibles.

Résultat : meilleure sécurité, aucune étape supplémentaire et aucun frottement dans le flux de travail.

Gain rapide #3 : Simplifiez l’élévation avec des approbations légères

Les approbations ne devraient pas vous ralentir — elles devraient rendre le travail privilégié intentionnel.

Mettez en place des approbations à durée limitée pour les comptes à haut risque. Chaque demande comprend une justification et (optionnellement) un numéro de billet, créant un lien clair entre l’accès et le travail effectué. Pour maintenir la fluidité, configurez votre PAM pour notifier plusieurs approbateurs simultanément pendant les heures ouvrables.

Résultat : élévation rapide et traçable, alliant agilité et responsabilité.

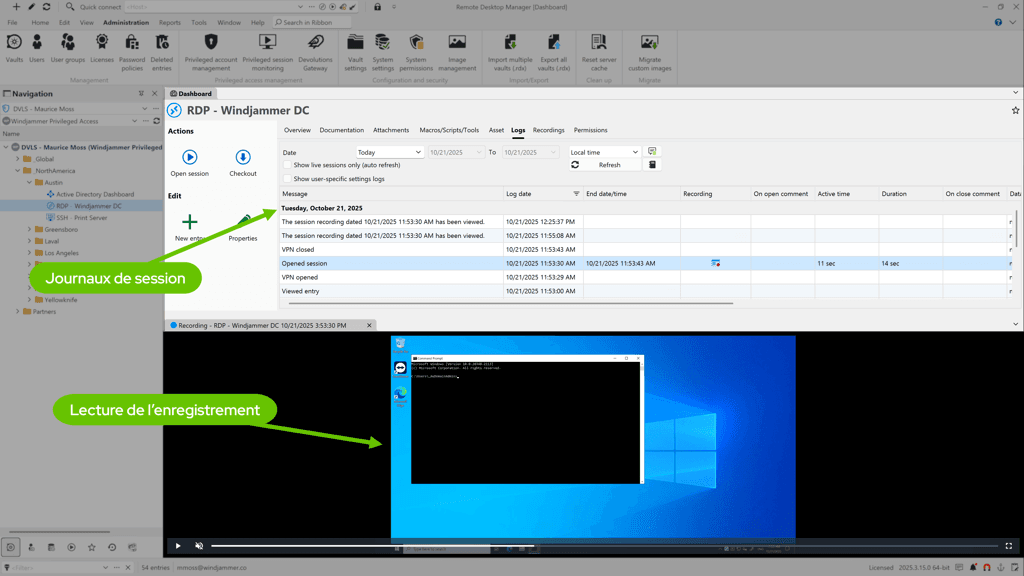

Gain rapide #4 : Transformez la confiance en preuve grâce à l’enregistrement de session

Lorsque les systèmes se comportent mal — ou que les auditeurs frappent à la porte — la mémoire ne suffit pas.

Activez l’enregistrement de session pour RDP et SSH sur les comptes privilégiés afin de créer une piste d’audit complète, de la demande jusqu’à la rotation. En quelques minutes, vous saurez qui a fait quoi, quand et pourquoi — sans fouiller dans de multiples journaux.

Résultat : meilleure réponse aux incidents, audits plus fluides et tranquillité d’esprit.

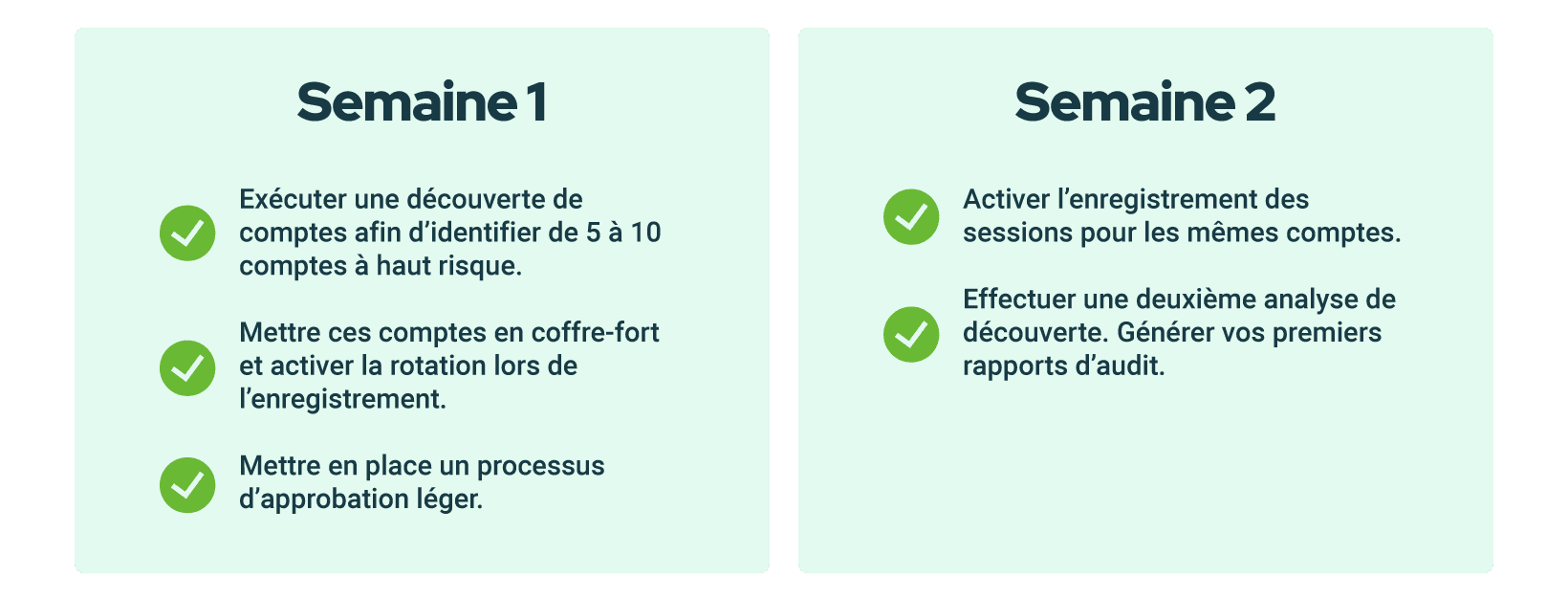

Gain rapide #5 : Commencez petit avec un projet pilote de deux semaines

L’adoption d’une solution PAM ne doit pas être « tout ou rien ». Vous pouvez obtenir des résultats mesurables en seulement deux semaines.

Vous aurez des garde-fous opérationnels, des résultats mesurables et des preuves pour les parties prenantes — le tout en quelques jours, pas en quelques mois.

Comment Remote Desktop Manager et Devolutions Gateway fonctionnent avec Devolutions PAM

Tout ce qui précède peut être réalisé sans changer la façon de travailler de votre équipe. Devolutions PAM gère la détection, la mise en coffre, la rotation, les approbations et les enregistrements en arrière-plan.

En utilisant Remote Desktop Manager (RDM) comme interface principale, vous demandez une approbation pour une réservation d’identifiant. Une fois approuvée, Devolutions Gateway joue le rôle d’intermédiaire (RDP, SSH, etc.), effectue l’injection d’identifiants et s’assure que les identifiants sous-jacents ne sont jamais exposés.

Vos administrateurs bénéficient d’un accès fluide. Vos auditeurs obtiennent une traçabilité complète. Tout le monde y gagne.

Préoccupations courantes

« Les approbations vont-elles nous ralentir ? »

Pas lorsqu’elles sont légères et limitées dans le temps. La plupart des équipes respectent aisément leurs SLA une fois que le flux de travail s’intègre naturellement aux opérations quotidiennes.

« Nous utilisons déjà un gestionnaire de mots de passe. »

C’est un excellent début pour l’hygiène et le partage des identifiants. Devolutions PAM ajoute la gouvernance — approbations, rotation après utilisation et enregistrement — transformant l’accès en une piste d’audit complète.

« Devons-nous tout migrer ? »

Non. Commencez petit avec 5 à 10 comptes. Obtenez un succès d’audit en deux semaines, puis élargissez progressivement avec la détection et la couverture des politiques.

Essayez-le dans votre environnement

Vous n’avez pas besoin de mois ni de consultants pour obtenir des résultats.

Déployez Devolutions PAM en quelques heures, testez-le avec vos propres flux de travail et mesurez son impact.

Vous verrez comment des fonctionnalités fondamentales, un déploiement flexible et les meilleurs prix du marché font de la PAM une solution qui fonctionne simplement — pour toutes les tailles d’équipes.

Commencez petit, mesurez, élargissez — découvrez à quelle vitesse la PAM peut fonctionner pour vous.

Matt Miller

Matt Miller

Coralie Lemasson

Coralie Lemasson