JIT-Berechtigungserweiterung effizient gemacht durch Devolutions

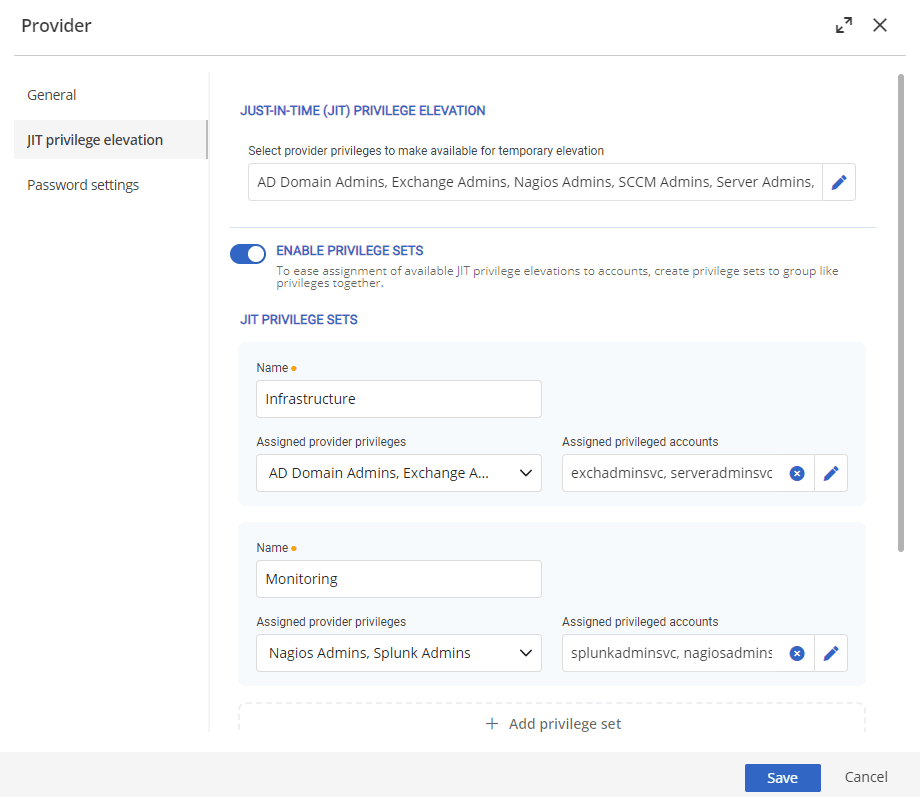

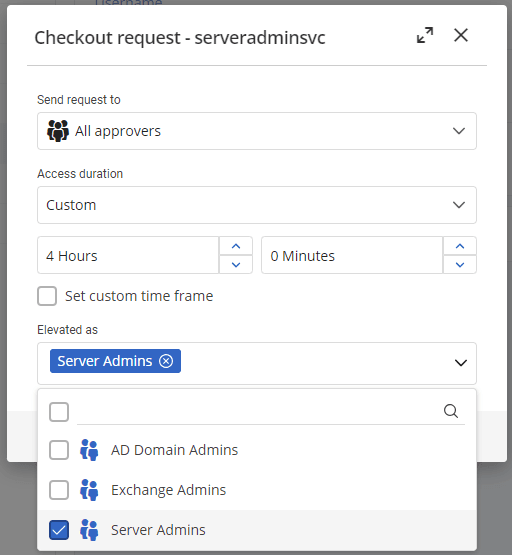

Vor Kurzem haben wir den Artikel [„Entschlüsselung der Just-in-time (JIT)-Erweiterung“](https://blog.devolutions.net/de/2025/01/entschlusselung-der-just-in-time-jit-erweiterung/) veröffentlicht, eine Einführung in die Just-in-Time (JIT)-Berechtigungserweiterung und ihre Rolle bei der Verwaltung privilegierter Zugriffe (PAM). [Devolutions PAM](https://devolutions.net/de/privileged-access-management/) bietet **flexible Kontrollen für die Just-in-time-Erhöhung der Berechtigungen, die es IT-Experten ermöglichen, eine positive Kontrolle über privilegierte Konten zu erlangen**, indem sie bestehende Privilegien einschränken, Genehmigungsworkflows implementieren und Passwörter nach der Verwendung automatisch rotieren. Die Bedrohungslage wird zunehmend komplexer. Der [„IBM X-Force Threat Intelligence Index“](https://www.ibm.com/reports/threat-intelligence)- Bericht 2024 stellt fest, dass die Angriffe durch gültige Anmeldeinformationen im Vergleich zum Vorjahr um 71 % gestiegen sind und zu 32 % der Datendiebstähle und -lecks in Unternehmen beitragen. Microsofts [„State of Cloud Permissions“-Bericht 2023](https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RW10qzO) veranschaulicht dieses Risiko noch weiter und stellt fest, dass mehr als 50 % der zugreifenden Identitäten Super-Admins sind, die weniger als 2 % der ihnen erteilten Berechtigungen nutzen. ## Einführung in Devolutions PAM Wie würde ein Unternehmen diese Kontrollen in der Praxis umsetzen? Über die JIT-Erweiterung hinaus benötigt jede Lösung zur Verwaltung privilegierter Konten mehrere Komponenten. Daher ist es hilfreich, zu verstehen, welche Komponenten Devolutions PAM bietet. - [Erkennen, importieren und verwalten Sie privilegierte Konten über AnyIdentity-Anbieter](https://docs.devolutions.net/de/pam/server/providers/anyidentity-providers/), PowerShell-Skript-basierte Konnektoren für praktisch jede Quelle. - [Beantragen Sie JIT-Berechtigungserhöhung für privilegierte Konten](https://docs.devolutions.net/de/pam/server/just-in-time/), mit Genehmigungsworkflows, um bestehende Privilegien und Verantwortlichkeiten zu entfernen. - Rotieren Sie Passwörter für privilegierte Konten nach ihrem Gebrauch, um die Verwendung gestohlener Anmeldeinformationen einzuschränken. - [Geben Sie die Passwortrotationen an untergeordnete Systeme weiter](https://docs.devolutions.net/de/pam/server/propagation-scripts/password-propagation/) über die skriptbasierte PowerShell-Propagation-Engine. Die vielleicht nutzerspezifischste Kontrolle ist die JIT-Erweiterung. Normalerweise muss ein Nutzer auf ein System oder eine Ressource zugreifen, ein privilegiertes Konto auschecken und möglicherweise zusätzlichen Zugriff über JIT-Erweiterung anfordern. ## Praktische JIT-Erweiterung Wie geht Devolutions in der Praxis bei der JIT-Erweiterung vor? Die Verwendung von [Remote Desktop Manager](https://devolutions.net/de/remote-desktop-manager/) in Verbindung mit [Devolutions Server](https://devolutions.net/de/server/) mit dem PAM-Modul und verknüpften Konten ermöglicht es IT-Experten, privilegierte Konten schnell und effizient zu nutzen. Das folgende Video demonstriert dies: - Überprüfung, ob die Verbindung zu einem Server ohne korrekte JIT-Berechtigungserweiterungen fehlschlägt. - Herstellung einer Verbindung zu einem Server über RDP mit einem verknüpften PAM-Konto nach der JIT-Erweiterung. - Überprüfung, ob die dynamisch erstellte und aufgefüllte Gruppe mit dem in [RDM integrierten Active Directory-Dashboard](https://docs.devolutions.net/de/rdm/kb/knowledge-base/active-directory/) entfernt wird. ## Einfaches Einrichten der JIT-Erweiterung Sobald Sie in Devolutions Server einen Anbieter eingerichtet haben, können Sie die Einstellungen der JIT-Erweiterung konfigurieren. In [den letzten Aktualisierungen von DVLS](https://blog.devolutions.net/2024/06/whats-new-in-devolutions-server-20242/) wurden so genannte **Berechtigungssets** hinzugefügt. Indem Sie festlegen, welche Berechtigungssets zusammen gruppiert werden, haben Sie **eine bessere Kontrolle darüber, welche Gruppen welche privilegierten Konten zugewiesen werden**. <br> [](https://webdevolutions.blob.core.windows.net/cms/assets/Configuring_privilege_sets_in_Devolutions_Server_470d04f526.png) <br> Anstatt jede Berechtigungsgruppe für jedes Konto zuzulassen, weisen Sie nur die relevanten Gruppen zu, um Konten vor unnötigen temporären Berechtigungen zu schützen. Dies ist nicht auf ein Konto beschränkt: Sie können mehrere Konten gleichzeitig beantragen. Wenn Sie einen Genehmigungsworkflow verwenden, erlaubt das System dem Genehmigenden, nach Bedarf Gruppen hinzuzufügen oder zu entfernen. <br> [](https://webdevolutions.blob.core.windows.net/cms/assets/JIT_privilege_elevation_in_the_Devolutions_Server_web_interface_a0015ab791.png) <br> [Devolutions PAM](https://devolutions.net/de/privileged-access-management/) ist eine leistungsstarke, flexible und nutzerfreundliche Lösung für alle, von kleinen Unternehmen bis hin zu Großkunden, die ihre privilegierten Konten schützen möchten. Halten Sie mit der Plattform von Devolutions die neuesten Standards zur Regelkonformität ein und sorgen Sie dafür, dass Ihr IT-Team effizient und sicher arbeitet!

Adam Listek

Adam Listek

Marc Beausejour

Marc Beausejour